セキュリティに対するユーザベースの4つの考え方

王 佳一(以下「王」):

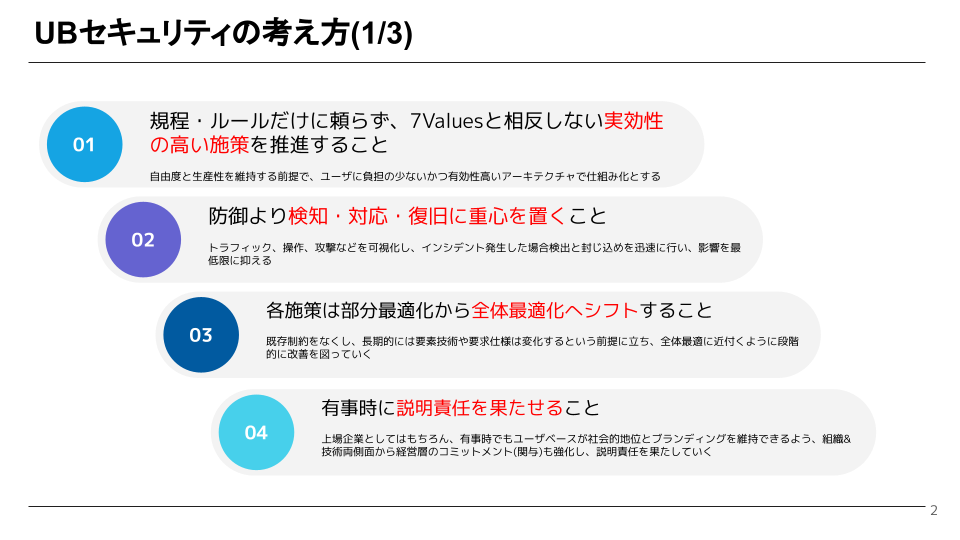

ユーザベースではセキュリティについて、次の4つの考え方を持っています。

王:

ひとつ目が、規程やルールだけに頼らず、The 7 Valuesと相反しない実効性の高い施策を推進すること。これまでは、メンバー全員がセキュリティルールに準拠した意識・行動することを前提とした「性善説ベースのセキュリティ」を進めていました。

しかし、セキュリティ脅威の高度化・複雑化が増す中でルール頼みのセキュリティ推進では限界があり、仕組みを用いたセキュリティ環境を構築することの重要性が高まっています。これまでも皆さんにはセキュリティルールを守るようお願いしてきましたが、これは性善説に基づくものであったため、社内では有効でも外部からの攻撃は防ぎきれませんでした。

仕組みを創る上でもユーザベースのThe 7 Valuesと相反せず、「自由度と生産性」と「セキュリティ」を両立した実効性の高いものを創ることを前提としています。

たとえば金融系のシステムはセキュリティがガチガチで、社外のPCでサイト接続する場合は申請が必要だったりします。こういった形はユーザベースには合いません。実効性が高い施策だとしても、自由度を担保したいというのが私たちの考え方です。

ふたつ目が、防御より検知・対応・復旧に重点を置くこと。近年のサイバー攻撃の手口は高度化・巧妙化しており、組織内部へのマルウェアの侵入・感染を100%防御するのは不可能と言われています。このような背景もあり、ユーザベースではこれまでの「防御重視」から「レジリエンス(※)重視」へと考え方をシフトしているところです。

レジリエンス:回復力・適応力を意味し、有事の際に被害を最小限に抑え早期に元の状態に戻る力のこと

3つ目は、各施策を部分最適化から全体最適化へシフトすること。ユーザベースはM&Aでさまざまな会社が合併してできています。そのため、もとの会社ごとに考え方も、重視しているポイントも、施策も異なります。

SaaSにはSaaSの、NewsPicksにはNewsPicksの対策があって、かつ技術やナレッジの横軸での共有ができていない。そのため、それぞれに対策をしなければならず、非常に手間がかかっていました。

そこで2022年の秋頃からセキュリティ対策を統一し、すべてのプロダクトに対して同じ対策を展開してもらうようにしました。この施策はプロダクト側からも好評です。

4つ目は、有事の際に説明責任を果たせること。セキュリティ対策を施したとはいえ、100%防御できることはありません。だからこそ、有事の際に何が起こって、その原因は何で、今後どう対処するか、説明責任を果たす必要があります。

世の中にはインシデントが発生した場合、隠そうとする会社は少なくないんですよね。でも仮にユーザベースに何かあった場合、私はすべて正直に説明するでしょう。我々のようにバリューのある企業にとって、有事の際の説明責任は、最低限果たさなければいけない義務だと考えています。

ユーザベースのセキュリティの現在地と課題

白石 憲昭(以下「白石」):

セキュリティチームが担当する領域としては「マネジメント領域」「アーキテクチャ領域」「オペレーション領域」の3つです。

マネジメント領域では、セキュリティ規程の制定・改訂、情報セキュリティに関する教育・啓発、ISMS認証取得といった「管理系セキュリティ」を進めています。私はこのマネジメント領域を中心に担当しています。

アーキテクチャ領域では、セキュリティにまつわるさまざまなソリューションの企画/選定、要件定義、PoC(Proof of Concept:概念実証)、構築/展開といった「技術系セキュリティ」に取り組んでいます。セキュリティチームの中のエンジニア職のイメージですね。

オペレーション領域も技術系セキュリティではありますが、セキュリティ基盤の運用、SOCやMSS等パートナーベンダーのコントロール、セキュリティ脅威分析・評価を担っています。また、インシデントが発生した際は対応を主導する役割もあります。

白石:

私が現在取り組んでいるのは、全社的なID管理の推進に向けた現状分析や管理ルール・プロセス整備と、各事業のセキュリティ管理体制強化に向けたコンサルティングです。コンサルティングは具体的に、事業で取り扱う機密情報のCIA(※)を確保するためのプロセス策定、事業のオペレーションに則した教育コンテンツの整備をしています。

今後は、CoE(Center of Excellence ※)と協業し、手動対応となっていた業務を自動化し、セキュアかつ効率的なオペレーションも実現していきたいです。

CIA:「機密性」(Confidentiality)、「完全性」(Integrity)、「可用性」(Availability)の3つの要素を指す

CoE(Center of Excellence):組織横断的な取り組みを進めるために、優秀な人材やノウハウをひとつの拠点に集約して組織化すること

白石:

メールの誤送信や貸与品の紛失といったヒューマンエラーが減らない点ですね。

セキュリティチームが開催する研修や、月1回発行するセキュリティレポートの中で、セキュリティの大切さやインシデントの事例、それを防ぐにはどんな点に注意すればいいかなど、啓蒙活動をしていますが、まだ目に見える成果にはつながっていません。

ただ、以前に比べてセキュリティレポートの閲覧頻度が高くなっているので、社内の興味関心は高まりつつあるように思います。時間はかかるかもしれませんが、次はそれを皆さんのアクションに落とし込めるようにしていきたいですね。

王:

ヒューマンエラーの中でもメールの誤送信は一番厄介なんですよね。それをなくすためにメールの誤送信を防ぐツールを導入してはいるのですが、生産性が落ちるという声も出ています。セキュリティと利便性はどうしてもトレードオフの関係になるので、どちらを取るかになってしまいがちです。

現状は多層防御のセキュリティになっているので、セキュリティチームで仕組みを導入することもあれば、皆さんのオペレーションの中で対応していただくこともあります。

メール誤送信防止ツールは仕組みで解決する一手なんですが、どうしても仕組みと人(オペレーション)の両方が揃わなければ、誤送信を防ぐことは難しい。そのため、万が一こうしたヒューマンエラーが出てしまった場合に、いかに影響を最小化するかに重点を置く方向にシフトしようとしています。これがサイバーレジリエンスですね。

トレンドに惑わされず、意味ある施策でサイバーレジリエンスを向上させる

王:

トレンドに惑わされず、意味・効果のある施策でサイバーレジリエンスを向上させていくことですね。

他社のセキュリティ対策を見て、本質的なことを理解しないまま「うちもやってみよう」とマネしてしまう──そもそも何がしたいのか、どんなリスクを防ぎたいかが明確でないままセキュリティ対策をする会社って意外に多いんです。

そうではなく、我々にはいま何が一番重要なのか、本質を見極めたうえでソリューションやアーキテクトを導入しようというのがユーザベースの考え方です。

セキュリティのトレンドは非常に激しく変化します。新しい技術の登場に伴って脆弱性や脅威は増えていくので、我々も常にアンテナを張っています。だからといってトレンドに飛びつくのではなく、優先順位を決めて冷静に判断をしていくことが重要ですね。

白石:

たとえば、先ほどの事業セキュリティ強化に向けたコンサルティングでは、プロダクトそのものではなく、個人情報や顧客情報といった機密情報をどう取り扱っているか、担当者にヒアリングしたり、資料を見せてもらったりし、ビジネスオペレーション側の分析・評価から行いました。

文章だけではイメージがつかない部分や、ほかの人と共有がしにくい場合は、ビジネスオペレーションを図に起こして理解を深めるようにしました。そのうえで、何がセキュリティ上の課題なのか識別して、施策を提案しました。

白石:

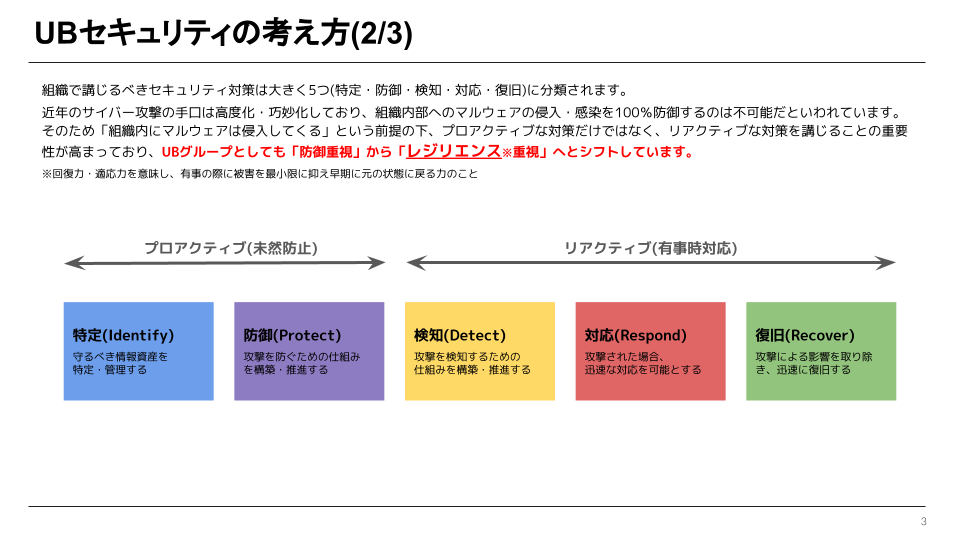

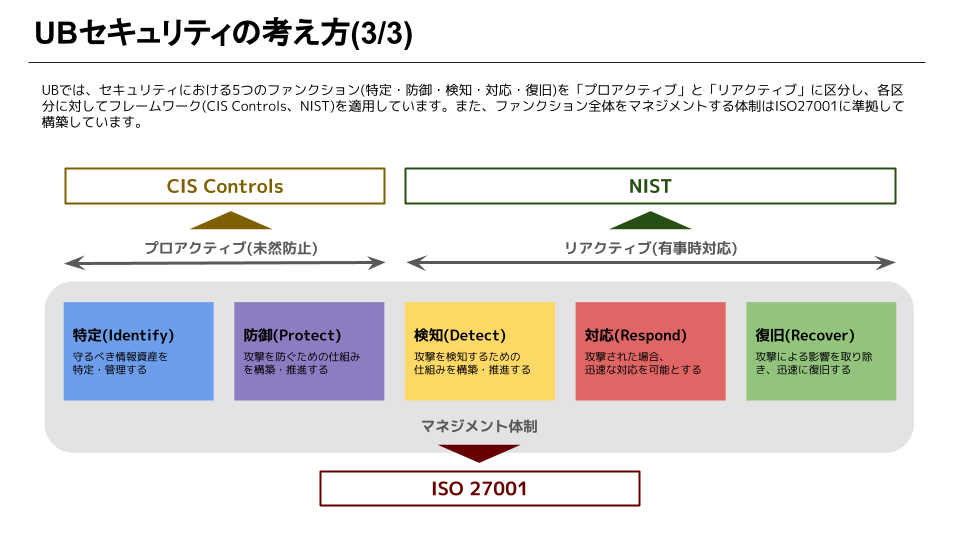

組織で講じるべきセキュリティ対策のフェーズとして、一般的には「特定」「防御」「検知」「対応」「復旧」の5つの区分が認知されています。

白石:

このうち、「特定」「防御」は、外部からの攻撃を未然に防ぐ「プロアクティブ」な対応と呼ばれます。ただ、お話したように、100%防御できるとは限りません。

万が一防御を突破された場合、いかに早く「検知」して「対応」し、「復旧」させるか。この「検知」「対応」「復旧」のフェーズを「リアクティブ」な対応といいます。

ユーザベースでは、先ほどの通り、以前はルールに則って性善説で防御するプロアクティブ一辺倒なセキュリティ対策を行っていました。それだと限界があるので、リアクティブに重点を置いてやっていきましょうというのが現在の方向性です。

また、高い水準のセキュリティ施策を講じていくために、属人的なアイデアベースで施策に取り組むのではなく、プロアクティブの部分にはCIS Controls、リアクティブの部分にはNIST、5つの区分を管理する体制にはISO27001という国際的なフレームワークを適用しています。たとえば何らかのソリューションを導入したり、ルールを設けたりする場合には、このフレームワークを満たしているかチェックするようにしています。

リアクティブ部分についてはソリューションの導入も進めており、2022年にEDR(Endpoint Detection and Response ※)を導入しました。、現在はSIEM(Security Information and Event Management ※)の導入を通じて「検知」の部分を強化しているところです。

EDR(Endpoint Detection and Response):PCやスマートフォン、サーバーなどのデバイスで行われるエンドポイントセキュリティの一部であり、不審な振る舞いの検知や対処を行う仕組み

SIEM(Security Information and Event Management):セキュリティ関連のデータやログを一元的に集約し、リアルタイムで脅威を検出し通知するセキュリティ管理システム

王:

「検知」の区分に関しては2022年からいくつか仕組みをつくって可視化を進めています。「検知」が一番難しいステップと言われますが、可視化さえできれば自然と「対応」「復旧」につながるので、今後、人や体制を整えて、しっかりとシステムを回していきたいですね。

ユーザベースらしいセキュリティシステムを構築したい

王:

セキュリティはバイアス(先入観)がかかりやすい分野といえます。セキュリティチームではパーパスとして「仮説ドリブンによるバイアスのないセキュリティの創出」を掲げており、このパーパスに沿ってスピード感を持って取り組んでいきたいと思っています。

白石:

具体的には、3つの領域それぞれで次のような取り組みをしていく予定です。

まず、マネジメント領域ではセキュリティハンドブックと、セキュリティサイトのリリースを予定しています。

現在のセキュリティ規程は教科書通りというか、ユーザベースに限らずほかの企業でも使えそうな汎用的な内容になっています。これをユーザベースの現状に沿った内容にすることと、それを読むことでアクションにつながるような、実用性の高い規程にしていくことが2023年度の一番のテーマです。

ユーザベースは「HR Handbook」を一般公開していますが、同じように世の中の企業に利活用していただける「セキュリティハンドブック」をつくって公開することが最終目的ですね。

王:

セキュリティサイトについては、2023年5月に公開しました。各プロダクトで新規契約が取れると、お客様からセキュリティシートを提出するよう依頼が来ますよね。これが非常に大変だという声が現場から挙がっています。

セキュリティサイトには経産省やIPAが公開しているフォーマットをベースとした各プロダクトのセキュリティチェックシートを掲載し、ここを参考にセキュリティシートを書いてもらえるようにしました。それでも分からない部分はセキュリティチームが対応します。

王:

もうひとつ、これはストレッチ目標なんですが、我々のデータセットをChatGPTに習得してもらって、回答をしてもらうことも水面下で計画中です。実現すれば、対外的にも対社内的にもセキュリティチームの業務効率化につながります。

白石:

アーキテクチャ領域では、BYODソリューションの導入を進めていきます。BYODはBring Your Own Deviceの略で、私用端末の業務利用を指します。現状、私用端末を業務で利用をするには原則NGとしており、業務上不可欠の場合に限りチェックリストに則って問題ないか確認した上で業務利用する運用としています。

ただ、それだと性善説のルールベースなので、ヒューマンエラーが起こりかねません。なので、チェックリストに加えてソリューションを導入していきます。

王:

業務中、いちいちルールを確認するのは煩わしいですよね。そうなると、ルールを見なくなり、結果的にルールに反したことをしてしまうリスクが高まります。BYODソリューションを仕組みとして導入することで、この問題を解決しようと考えています。

白石:

最後にオペレーションですが、ユーザベースではまだインシデント対応の専門体制が実現できていません。

今後はコーポレートITを守備範囲とした「CSIRT(Computer Security Incident Response Team)」と、プロダクトを守備範囲とした「PSIRT(Product Security Incident Response Team)」、ふたつのインシデント対応組織を構築し、インシデントの早期検知、早期対処ができる体制を整えていきます。

王:

システムや体制だけあっても、それを効果的に使える人がいないと宝の持ち腐れになってしまうので、これら3つの領域で採用を強化していきたいですね。

ユーザベースの経営層は、他社と比べてもセキュリティに対する理解度が高いと感じています。日本企業でまだまだ少ないと言われているCISOのポジションを設けたことが、その表れだと思いますね。

ただ、単なる理解だけでは理想とするセキュリティを実現することはできません。マインドだけでなく、セキュリティにかける予算も必要なんです。

セキュリティは保険のようなもので、あればいいけれども、お金がかかる。経営層もセキュリティ対策をやらなければと認識はしているものの、何千万円という予算が必要だとなると躊躇してしまうんですね。

経営層の理解だけでなく、セキュリティに対してしっかり予算をかけて、実行に移せる環境を整えているという点がユーザベースのよさだと思いますね。

編集後記

サイバーレジリエンス? EDR?? SIEM???(全然わからない)

みたいな状態の私に、丁寧に分かりやすく説明してくれた2人には感謝しかありません(笑)。

ユーザベースは基本的に全て「性善説」な会社だなと思うんですが、セキュリティはそうも言っていられないよね、と改めてよく理解できました。ヒューマンエラーはゼロにはできない。だからこそ、何か起きたときにすぐ対処できるサイバーレジリエンスが大切なんですね。

新規契約時にお客様から提出を依頼されるセキュリティシート、現場からもめちゃくちゃ大変だという話を聞いていたので、手前味噌ながら新たにオープンしたセキュリティページを見て感動しました……!